这里的分类方式,参考的思科是CCNA安全认证210-260中对VPN进行分类的原则。

从应用场景上分类

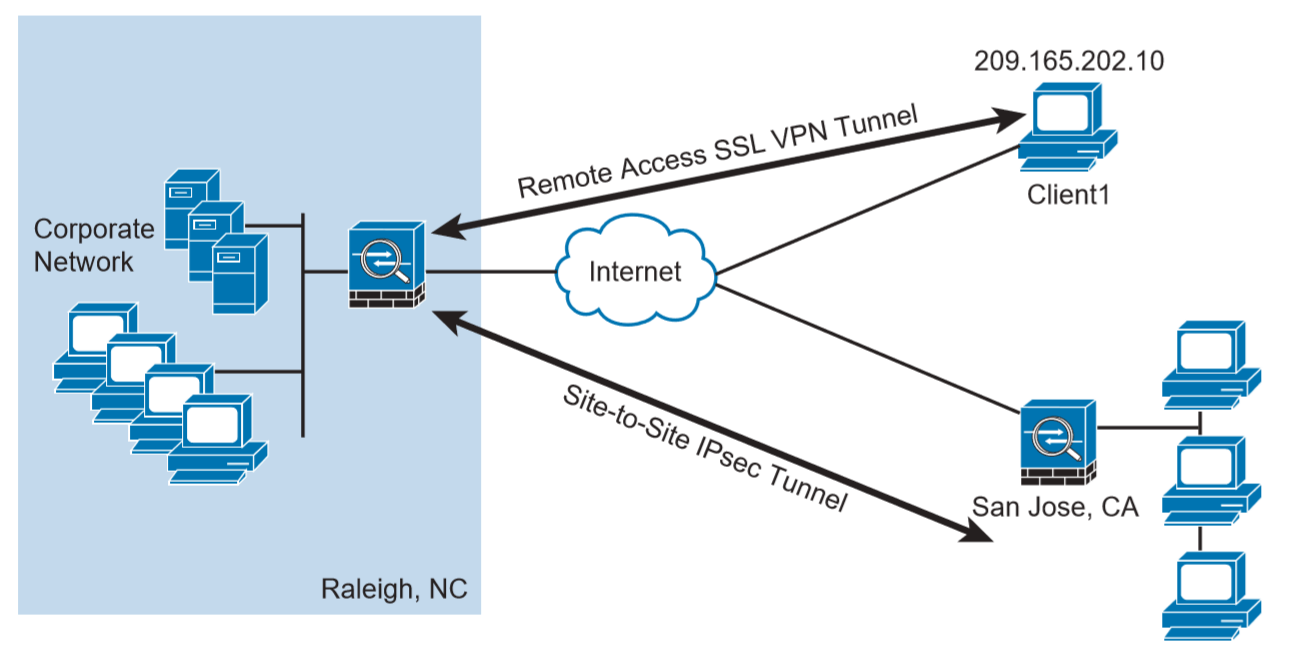

- Remote-access VPNs

员工从个人电脑上访问企业内网时的接入方案。

- Site-to-site VPNs

企业在两个站点之间实现的安全传输方案。

从实现技术上分类

- IPsec

在OSI模型的三层(网络层IP)实现,可以同时用于site-to-site VPNs和remote-access VPNs。

具体方案:这里主要以site-to-site VPNs为例,通过网络传输设备实现,无需员工电脑安装客户端。传送门(部署IPsec实现企业两地互访)

- SSL

在TCP传输层上建立SSL加密通道实现的VPN技术,用于远程接入remote-access VPNs。(这里说明一下,其实作为SSL解决方案的OpenVPN也在官网宣称支持Site-to-site)

具体方案:在主机上部署OpenVPN服务端,个人用户电脑上安装客户端即可实现接入。传送门(部署OpenVPN实现员工远程访问企业内网)

- MPLS

用于site-to-site VPNs。一般在运营商设备上部署实现,不适合企业使用。

具体方案:略。

我们常说的FQ也是VPN技术的一种,其实就是remote-access VPNs的一种演变。VPN服务器为客户端提供的是“VPN服务器自身可以访问到的资源”,那么当VPN服务器不再是用于连接企业内网,而是用作连接国外资源(比如搬瓦工、vultr这些机房本来就位于国外主机提供商),此时通设置客户端的路由规则,并调整VPN服务器上数据包的转发范围,就演变为了我们现在看到的FQ~

评论列表,共 0 条评论

暂无评论